Hace unos días, en la grabación del podcast NTN con El Bruno, estuve comentando que, a veces, la experiencia de usuario del portal de Azure es «extraña«, por no decir que confusa.

Si eso lo unimos con excepciones al flujo de configuración, y los continuados cambios de la interfaces de usuario a causa de la evolución constante e imparable de la plataforma y sus servicios; en algunas ocasiones me encuentro con «errores» de insospechada solución.

Hoy traigo un mensaje que surge cuando intento cambiar el modo de autenticación en un Blob.

Cuando no vale ser super administrador

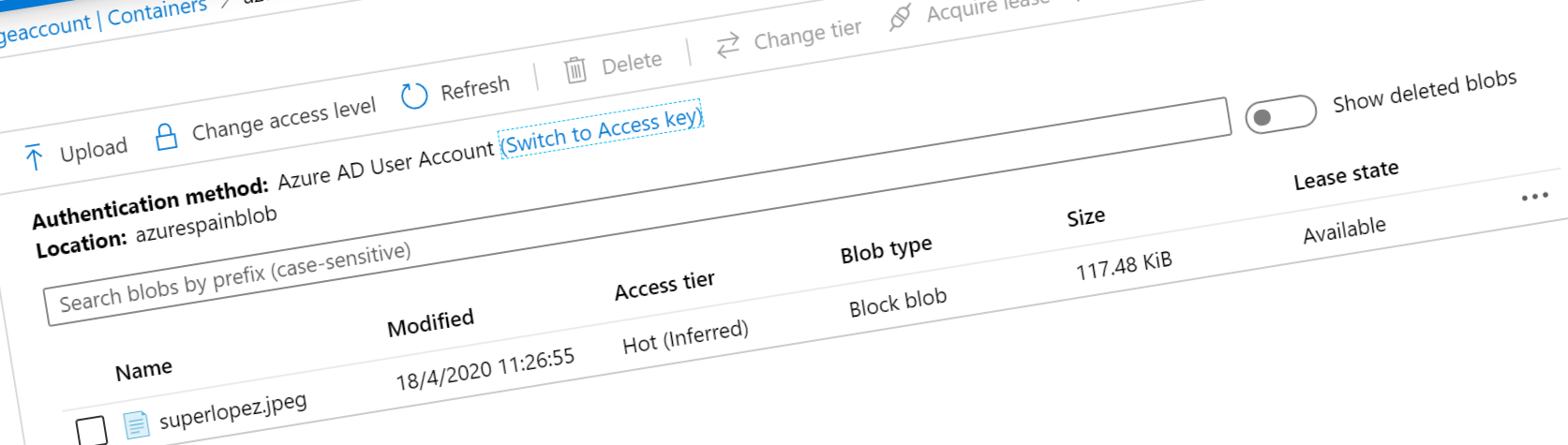

El problema surge cuando he creado una cuenta de almacenamiento, configurando un contenedor de tipo blob y he subido un fichero cualquiera. Dentro del contenedor, justo encima del listado de los blob subidos, tengo la opción de poder cambiar el método de autenticación de Access Key a Azure AD User Account.

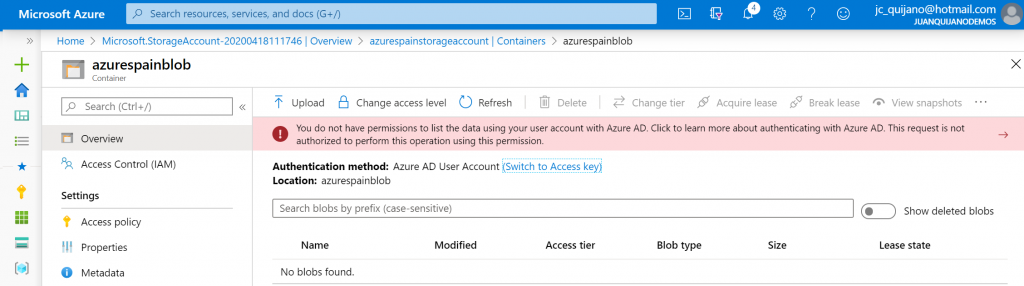

Y me salta un error tal cual el que se ve en la imagen: «You don’t have permissions to list the data using your user account with Azure AD»

Pero… ¿qué demonios?. No solamente soy Owner de la suscripción, si no que soy Co-Administrador, soy Global Administrator del Tier y soy el super mega administrador «de la muerte» al ser el Owner Account, o propietario de la cuenta de Azure: es decir, el que paga!

Buscando y rebuscando en la documentación de Azure, en un remoto apartado, señalado en una única fila, me encuentro la «letra pequeña» que para esta opción en especial necesito unos roles específicos, no siendo suficiente ni válido con ser el Super Lopez de la cuenta.

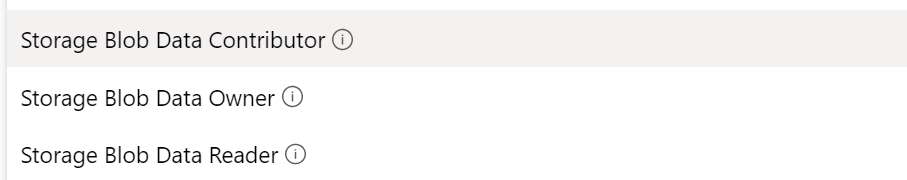

Como he mostrando en la imagen, la solución es darle un nuevo rol al usuario de tipo Owner, o Contributor del Storage Blob Data; y luego de esperar unos cinco minutos para poder utilizar mi usuario del directorio activo de azure para gestionar el blob.

La verdad es que se me escapa cualquier razón que haya llevado a tener que configurar un permiso tan específico fuera de las capacidades de un Owner, y espero que esa tendencia no siga creciendo.

Por otra lado, espero que sea de utilidad.